Produkty

CoSoSys – Endpoint Protector 4

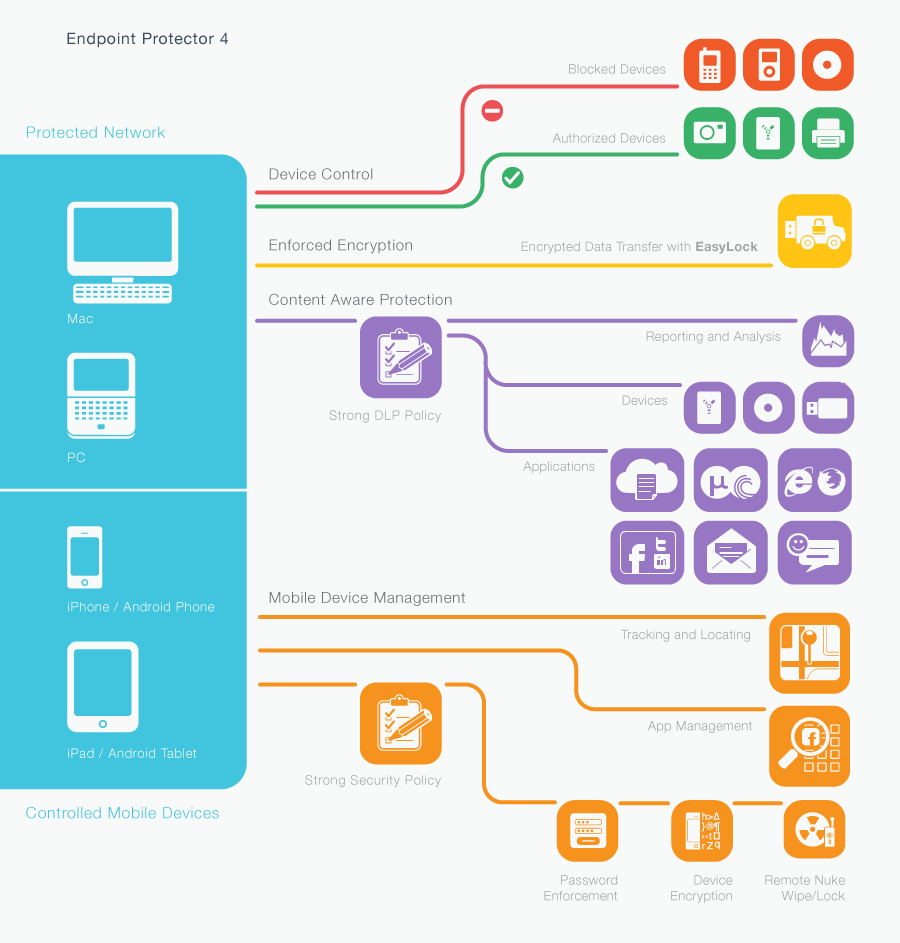

Kluczowy produkt CoSoSys – Endpoint Protector 4, składa się z trzech modułów:

- Device Control – pozwala na kontrolę portów (USB, port szeregowy, czytnik kart pamięci itp.) oraz urządzeń do nich podłączanych takich jak pendrive, telefony komórkowe, aparaty i kamery oraz wiele więcej;

- Content Aware Protection – zapewnia kontrolę nad wrażliwymi danymi i ich potencjalnym wyciekiem lub kradzieżą poprzez przeglądarki internetowe, klienta poczty email, komunikatory, serwisy społecznościowe i inne;

- Mobile Device Managment – moduł pozwalający na zarządzanie urządzeniami mobilnymi i ochronę danych, które się na nich znajdują;

CoSoSys Endpoint Protector 4 dostępny jest jako:

- hardware

- virtual appliance

- w wersji cloud

Implementacja – CoSoSys Endpoint Protector 4 – zajmuje nie więcej niż 25 minut!

Dla użytkowników domowych i małych przedsiębiorstw CoSoSys oferuje wersję Basic. Jest to uproszczona wersja, niewymagająca serwera do zarządzania, a pozwalająca na kontrolę lub blokadę portów na stacjach roboczych.

Endpoint Protector 4 jest niezwykle prostym w obsłudze rozwiązaniem DLP z webową konsolą zarządzającą.

Cisco Meraki – Narzędzia zabezpieczeń dla administratorów

Poza bezpieczną architekturą Out-of-Band Meraki i centrami danych o podwyższonym poziomie zabezpieczeń, Cisco Meraki udostępnia szereg narzędzi dla administratorów w celu maksymalizacji bezpieczeństwa w zakresie rozwiązań sieciowych. Narzędzia te zapewniają optymalną ochronę widoczności i kontrolę nad siecią Cisco Meraki.

-

Uwierzytelnianie dwuskładnikowe

Uwierzytelnianie dwuskładnikowe stanowi dodatkową warstwę zabezpieczeń w sieci firmowej. W celu zalogowania się do usług w chmurze Meraki oprócz podania nazwy i hasła administratora, konieczne jest uzyskanie dostępu do telefonu administratora. W przypadku uwierzytelniania dwuskładnikowego Meraki wykorzystywana jest bezpieczna, wygodna i ekonomiczna technologia wiadomości tekstowych SMS: po wprowadzeniu nazwy użytkownika i hasła, do administratora wysyłany jest jednorazowy kod dostępu za pomocą wiadomości tekstowej SMS, który administrator musi wprowadzić w celu zakończenia procedury uwierzytelniania. W przypadku, gdyby haker odgadł lub poznał hasło administratora, wciąż nie będzie w stanie uzyskać dostępu do konta organizacji, gdyż nie ma telefonu administratora. Meraki stosuje uwierzytelnianie dwuskładnikowe w przypadku wszystkich użytkowników korporacyjnych bez dodatkowych kosztów.

-

Zasady haseł

Zasady bezpieczeństwa w całej organizacji dotyczące kont Meraki zapewniają ochronę dostępu do panelu Meraki. Narzędzia te pozwalają administratorom:

– Wymuszać okresowe zmiany hasła (np. co 90 dni)

– Wymagać minimalnej długości hasła i jego złożoności

– Blokować użytkowników po wielokrotnych nieudanych próbach logowania

– Uniemożliwiać ponowne wykorzystanie hasła

– Ograniczać logowanie za pomocą adresu IP -

Administracja oparta na rolach

Administracja oparta na rolach pozwala przełożonym wyznaczać administratorów dla określonych podgrup w organizacji oraz określić, czy mają oni mieć dostęp tylko do odczytu w zakresie raportów i narzędzi rozwiązywania problemów, administrowania zarządzanym dostępem dla gości lub czy mogą dokonywać zmian w konfiguracji sieci. W ten sposób zminimalizowane zostaje ryzyko przypadkowego lub złośliwego wprowadzenia nieprawidłowej konfiguracji. Ograniczone zostaje również prawdopodobieństwo wystąpienia błędów w poszczególnych częściach sieci.

-

Alerty o zmianie konfiguracji

W przypadku wprowadzania zmian do konfiguracji, system Meraki może automatycznie wysyłać czytelne dla ludzi wiadomości e-mail i wiadomości tekstowe, dzięki czemu pracownicy całej organizacji IT mogą być na bieżąco zaznajomieni z nowymi zasadami. Alerty o zmianach są szczególnie ważne w przypadku dużych i rozproszonych organizacji IT.

-

Kontrole konfiguracji i logowania

System Meraki rejestruje czas, adres IP i przybliżoną lokalizację (miasto, województwo) zalogowanych administratorów. Dziennik zmian konfiguracji z możliwością wyszukiwania umożliwia wyświetlanie zmian dokonanych w konfiguracji, informacji o osobie, która wprowadziła zmiany oraz o miejscu w organizacji, gdzie zmiany te zostały wprowadzone.

-

Certyfikaty SSL

Dostęp do kont Meraki możliwy jest wyłącznie przez strony https, dzięki czemu cała komunikacja pomiędzy przeglądarką administratora i usługami w chmurze Meraki jest zaszyfrowana.

-

Limit czasu bezczynności

Na 30 sekund przed wylogowaniem użytkownikom wyświetlane jest powiadomienie umożliwiające przedłużenie sesji. Po upływie określonego czasu użytkownicy proszeni są o ponowne zalogowanie.

Cisco Meraki – Projekt centrów danych

Usługa zarządzania chmurą Cisco Meraki umieszczona jest na dysku klasy Tier-1 w centrach danych z certyfikatem SAS70 typu II. Tego typu centra danych charakteryzują się najwyższej klasy poziomem zabezpieczeń fizycznych i cybernetycznych oraz wysoce niezawodną infrastrukturą. Wszystkie usługi Cisco Meraki replikowane są w wielu niezależnych centrach danych, dzięki czemu obsługa usług dostępnych dla klientów szybko przekazywana jest do innych placówek w przypadku poważnej awarii centrum danych.

-

Nadmiarowość

– Pięć rozproszonych geograficznie centrów danych

– Dane każdego klienta (konfiguracja sieci i metryki użycia) replikowane w trzech niezależnych centrach danych

– Replikacja danych w czasie rzeczywistym pomiędzy centrami danych (w ciągu 60 sekund)

– Archiwizacyjne kopie zapasowe tworzone każdej nocy -

Monitorowanie dostępności

– Całodobowe, automatyczne wykrywanie awarii – wszystkie serwery sa sprawdzane co pięć minut z wielu lokalizacji

– Szybkie procedury dalszego postępowania dostępne dla wielu zespołów roboczych

– Niezależny system ostrzegania o awarii z potrójną nadmiarowością -

Przywracanie systemu po awarii

– Szybkie przełączanie pracy awaryjnej w trybie hot spare w przypadku awarii sprzętu lub klęski żywiołowej

– Architektura Out-of-Band zachowuje funkcje sieci użytkownika końcowego, nawet jeśli dojdzie do przerwania łączności z usługami w chmurze Meraki

– Cotygodniowe testowanie procedur pracy awaryjnej -

Zabezpieczenie usług w chmurze

– Całodobowe zautomatyzowane wykrywanie włamań

– Ochrona za pomocą zapór IP i portów

– Ograniczenie dostępu za pomocą adresu IP oraz weryfikacja z użyciem klucza publicznego (RSA)

– Systemy nie są dostępne za pośrednictwem hasła dostępu

– Administratorzy są automatycznie powiadamiani o zmianach konfiguracji -

Zabezpieczenia fizyczne

– Dostęp do placówki za pomocą kart-kluczy o wysokim poziomie zabezpieczeń oraz czytników biometrycznych

– Wszelkie wejścia, wyjścia i szafki monitorowane są przez system dozoru wizyjnego -

Architektura Out-of_Band

– W chmurze przechowywane są wyłącznie statystyki konfiguracji użytkowania

– Dane użytkowników końcowych nie są przetwarzane przez centrum danych

– Wszystkie dane poufne (np. hasła) przechowywane są w formie zaszyfrowanej -

Gotowość kryzysowa

– Centra danych wyposażone są w zaawansowane systemy tryskaczowe z blokadami zapobiegającymi przypadkowemu uruchomieniu systemu

– Generatory wysokoprężne zapewniają zasilanie awaryjne w przypadku utraty zasilania

– Systemy UPS regulują poziom zasilania i zapewniają prawidłowe wyłączenie urządzeń w przypadku przerwy w dostawie prądu

– Każde centrum danych korzysta z usług przynajmniej dwóch największych światowych operatorów

– Wzmocnienie sejsmiczne w przypadku podłóg technicznych, szaf i systemów podporowych

– W przypadku poważnej awarii centrum danych, usługi realizowane są przez inne, odrębne geograficznie centrum danych -

Kontrola w zakresie ochrony środowiska

– Nadmiarowe systemy HVAC zapewniają kontrolę poziomu chłodzenia i wilgotności

– Systemy podłogowe dostosowane są do dystrybucji powietrza -

Certyfikacja

– Centra danych Meraki mają certyfikat SAS70 typu II

– Certyfikat PCI poziomu 1 -

Umowa o zakresie świadczonych usług (SLA)

– W zakresie zarządzania chmurą Meraki gwarantowany jest czas sprawności (SLA): 99,99%

Cisco Meraki – Płaszczyzna sterowania układu Out-of-Band

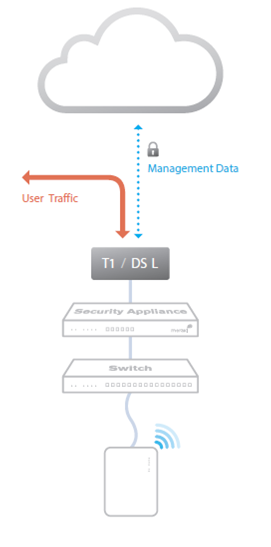

Płaszczyzna sterowania Out-of-Band Cisco Meraki stanowi linię podziału pomiędzy danymi zarządzania siecią i danymi użytkowników. Dane zarządzania (np. dane konfiguracyjne, statystyczne, monitoring itd.) są transmitowane przez urządzenia Cisco Meraki (punkty dostępu bezprzewodowego, przełączniki i urządzenia zabezpieczające) za pośrednictwem bezpiecznego połączenia internetowego. Dane użytkowników (związane z przeglądaniem sieci web, dane aplikacji wewnętrznych itd.) nie przechodzą przez chmurę. Są one przekazywane bezpośrednio do miejsc docelowych w sieci LAN lub WAN.

Zalety płaszczyzny sterowania układu Out-of-Band:

-

Skalowalność

– Nieograniczona przepustowość: brak efektu przewężeń na kontrolerach centralnych

– Dodawanie lub lokalizacji bez tuneli MPLS

– Podwyższenie poziomu wydajności przełączania bez ograniczeń stosu -

Niezawodność

– Wysoka dostępność dzięki nadmiarowości usług w chmurze

– Zachowanie sprawności sieci nawet w przypadku przerwy ruchu sieciowego związanego z zarzadzaniem -

Zabezpieczenia

– Ruch użytkowników nie przechodzi przez centra danych Meraki

– Pełna zgodność ze standardami HIPAA/PCI

Struktura utraty łączności sieci z chmurą Meraki

Dzięki architekturze Out-of-Band Meraki większość użytkowników końcowych nie odczuwa żadnych skutków utraty przez punkty dostępu bezprzewodowego, przełączniki lub urządzenia zabezpieczające z usługami w chmurze Meraki (np. z powodu tymczasowej awarii sieci WAN):

– Użytkownicy mają dostęp do sieci lokalnej (drukarek, udostępnionych plików itd.)

– W przypadku obecności łączności z siecią WAN, użytkownicy dysponują również dostępem do Internetu

– W dalszym ciągu egzekwowane są zasady dotyczące sieci (reguły zapory, usługa QoS itd.)

– Użytkownicy mogą przeprowadzać uwierzytelnianie z uzyciem protokołu 802.1X/RADIUS oraz przechodzić bezprzewodowo między punktami dostępu

– Użytkownicy mogą inicjować i odnawiać dzierżawy DHCP

– Ustanowione tunele VPN funkcjonują prawidłowo

– Dostępne są lokalne narzędzia konfiguracji (np. konfiguracja IP urządzeń)

Gdy chmura Meraki jest nieosiągalna, funkcje zarządzania, monitoringu oraz usług hostowanych są tymczasowo niedostępne:

– Narzędzia konfiguracyjne i diagnostyczne są niedostępne

– Statystyki użytkowania przechowywane są lokalnie do momentu przywrócenia połączenia z chmurą, a po nawiązaniu lokalnego połączenia przenoszone są do chmury

– Strony powitalne i dostępne z nimi funkcje są niedostępne