Normy bezpieczeństwa z 8MAN

Spełnij normy bezpieczeństwa z 8MAN

8MAN pomaga spełnić następujące normy bezpieczeństwa:

- 8MAN jest świetnym rozwiązaniem pozwalającym na spełnienie rekomendowanych norm.

- Rekomendacja D to zbiór zaleceń dotyczących zarządzania obszarami technologii informacyjnej i bezpieczeństwa środowiska informatycznego, skierowana jest przede wszystkim do banków i instytucji finansowych.

- Norma ISO/IEC 27001 to norma międzynarodowa standaryzująca systemy zarządzania bezpieczeństwem informacji. Za zgodnością z tą normą prowadzone są audyty na których podstawie mogą być wydawane certyfikaty.

- PCI DSS to to zestaw zaleceń zaprojektowanych aby wszystkie firmy procesujące, przechowywujące lub transmitujące informacje zawarte na kartach kredytowych zapewniały bezpieczne środowisko.

Sposób w jaki 8MAN pomaga wdrożyć zalecenia:

Ogólne zalecenia:

- Przejrzysty sposób zarządzania uprawnieniami użytkowników,

- Kontrolę uprawnień do zasobów poszczególnych działów przez kierowników tych działów, zwłaszcza danych wrażliwych.

- Centralne rozwiązanie dla całego systemu.

- Rozpoznawanie nadmiernych uprawnień.

Zalecenia odnośnie kontroli dostępu:

- opracowanie procedur zarządzania uprawnieniami użytkowników,

- regularne przeglądy nadanych uprawnień,

- opracowanie standardowych profili dostępu dla określonych grup pracowniczych,

- zastosowanie narzędzi automatyzujących proces zarządzania uprawnieniami,

- ograniczenie dostępu użytkowników do zwiększania własnych uprawnień,

- zasady zarządzania uprawnieniami powinny uwzględniać zagrożenia związane z nieprawidłowym wykorzystaniem uprawnień użytkowników uprzywilejowanych.

Zalecenia KNF na temat raportowania:

- należy określić adekwatny zakres i częstotliwość raportowania,

- audyt bezpieczeństwa środowiska powinien być przeprowadzany regularnie oraz każdorazowo po

- wprowadzeniu zmian mogących wpłynąć na bezpieczeństwo.

Wdrożenie normy ISO/IEC 27001

Norma ISO/IEC 27001 to międzynarodowy standard definiujący wymagania dla systemów zarządzania bezpieczeństwem informacji (ISMS). Standard ten został zaprojektowany, by zapewnić odpowiednie bezpieczeństwo danym wrażliwym. Wytyczne określone przez ISO/IEC 27001 są przeznaczone do ochrony informacji i zapewniają pewność zainteresowanym stronom, zwłaszcza klientom. Standard uszczegóławia metodologię tworzenia, wdrażania, eksploatacji, monitorowania, przeglądu, utrzymania i udoskonalania procesu systemu zarządzania bezpieczeństwem informacji. 8MAN to rozwiązanie specjalizujące się w zarządzaniu prawami dostępu z funkcjonalnościami bezpośrednio wspierającymi wytyczne zapisane w ISO/IEC 27001. Zdolność wglądu i analizy struktury praw dostępu, generowanie raportów, nadawania tymczasowych praw dostępu i śledzenia zaistniałych zmian w prawach dostępu, to tylko niektóre z kluczowych korzyści które organizacja może zyskać używając 8MAN. Poniższa lista to szybki przegląd w jaki sposób 8MAN wspiera standard ISO/IEC 27001.

Zapewnij standard PCI DSS

The Payment Card Industry Data Security Standard (PCI DSS) to zestaw zaleceń zaprojektowanych, aby wszystkie firmy procesujące, przechowywujące lub transmitujące informacje zawarte na kartach kredytowych zapewniały bezpieczne środowisko. Standard stosowany jest do wszystkich organizacji i kupców którzy akceptują, transmitują lub przechowują jakiekolwiek dane posiadaczy kart, niezależnie od ilości transakcji.

Rozwiązanie 8MAN to intuicyjne narzędzie służące do zarządzania uprawnieniami, pomagające zbudować odporny proces wspierający wiele wymagań stawianych przed przedsiębiorstwami. Rozwiązanie to ogranicza prawa dostępu do niezbędnych podstaw, minimalizując tym samym zagrożenia dla bezpieczeństwa danych. Organizacje używające serwerów plików, Active Directory, Exchange i SharePoint mogą w łatwy sposób zobaczyć, zarządzać, zabezpieczać i delegować prawa dostępu z pomocą 8MAN. Zawarta poniżej lista zapewnia szybki wgląd w jaki sposób 8MAN może pomóc spełnić wymagania PCI DSS, takie jak: ograniczenie dostępu do danych posiadacza karty przypisując unikatowy numer do każdej osoby mającej dostęp do komputera, monitorując wszystkie dostępy do zasobów sieciowych i danych posiadacza karty, a także utrzymania polityk dotyczących bezpieczeństwa informacji.

Spełnianie wymagań PCI DSS za pośrednictwem 8MAN pozwala przedsiębiorstwom osiągnąć zarówno zgodność systemów IT jak i najlepsze praktyki w tym zakresie.

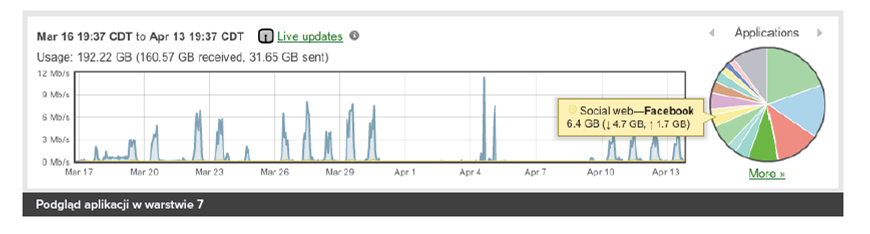

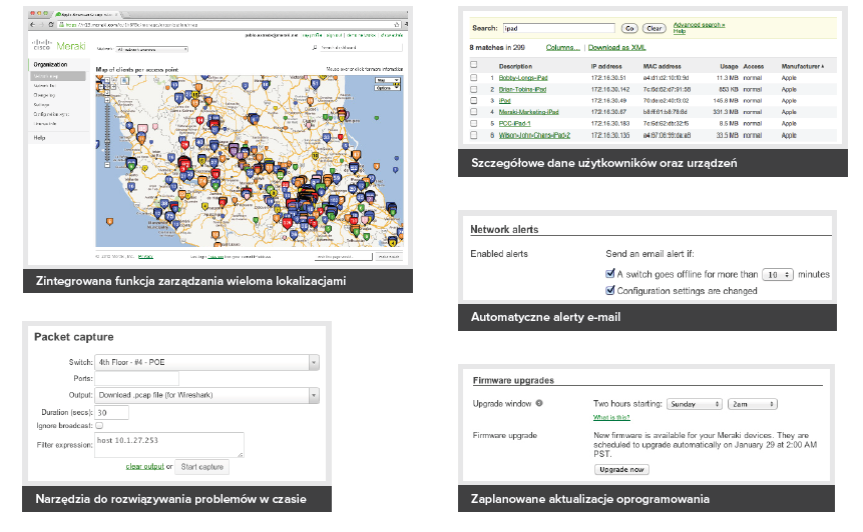

Cisco Meraki – Doskonałe narzędzia analityczne

Architektura Cisco Meraki zapewnia doskonałe możliwości analityczne dzięki wyposażeniu w dynamiczne, zintegrowane z pulpitem sterującym narzędzia Live Tools, służące do natychmiastowej analizy wydajności, łączności i innych parametrów. Dzięki narzędziom Live Tools administratorzy sieci nie muszą fizycznie znajdować się w danej lokalizacji, aby przeprowadzić rutynowe testy diagnostyczne. Wgląd w informacje dotyczące urządzeń, użytkowników i aplikacji pozwala administratorom na uzyskanie informacji koniecznych do wyegzekwowania przestrzegania zasad bezpieczeństwa oraz uzyskania poziomu wydajności wymaganego przez nowoczesne środowiska sieciowe. Narzędzia diagnostyczne, takie jak komunikaty ping, funkcja Traceroute, analiza przepustowości, a nawet funkcja przechwytywania pakietów w czasie rzeczywistym, są zintegrowane z pulpitem Cisco Meraki. Dzięki temu możliwe jest skrócenie czasu diagnostyki i rozwiązywania problemów w lokalizacjach zdalnych bez konieczności utrzymywania lokalnego personelu IT.

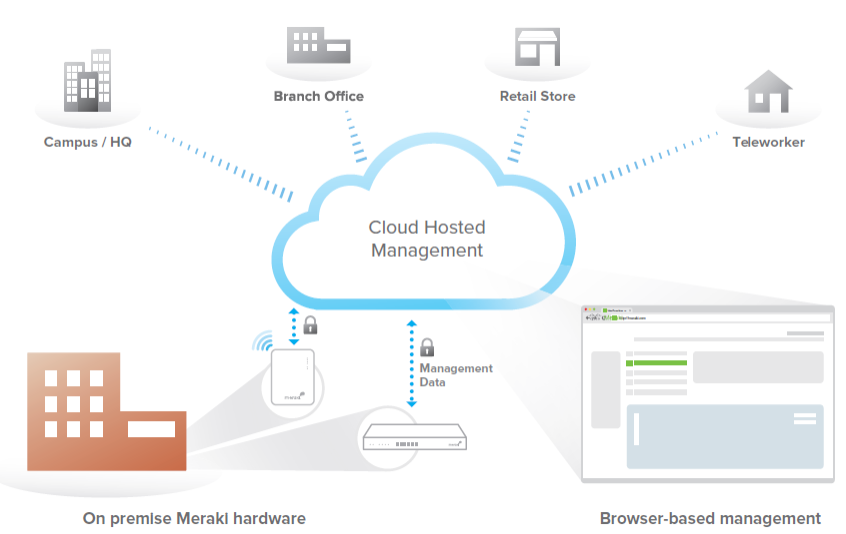

Cisco Meraki – Architektura zarządzania w chmurze

Architektura Cisco Meraki to system zarządzania siecią wyposażony w szeroki zestaw funkcji, który nie wymaga lokalnego instalowania urządzeń zarządzających lub kontrolerów WiFi.

Każde urządzenie Cisco Meraki (między innymi punkty dostępu bezprzewodowego, przełączniki Ethernet i urządzenia zabezpieczające) łączą się za pośrednictwem internetu z centrami danych obsługującymi platformę zarządzania w chmurze Meraki. Omawiane połączenia zabezpieczone przez SSL, korzystają z opatentowanego protokołu, który zapewnia wgląd w informacje i kontrolę w czasie rzeczywistym przy minimalnym użyciu przepustowości (zwykle maksymalnie 1 kb/s).

Tradycyjną konfigurację sieci opierającą się na funkcji wiersza poleceń, zastąpiono opartym na sieci web, bogato wyposażonym pulpitem. Zapewnia on wgląd w informacje i kontrolę nawet dziesiątek tysięcy urządzeń Meraki zlokalizowanych w dowolnej części świata. Narzędzia są zaprojektowane w sposób umożliwiający rozbudowę do dużych i rozproszonych sieci. Dzięki temu działania takie jak zmiana zasad, aktualizowanie oprogramowania, wdrożenie obsługi nowych oddziałów i inne są proste i bezproblemowe, bez względu na rozmiar sieci czy jej lokalizację. Protokoły czasu rzeczywistego Meraki łączą w sobie bezpośredniość zarządzania lokalnego z prostotą i scentralizowanym zarządzaniem w chmurze.

Wszystkie urządzenia Cisco Meraki są projektowane z myślą o zarządzaniu w chmurze. Oznacza to, że konstrukcja urządzeń Meraki w sposób szczególny uwzględnia takie zasoby i pamięci procesora CPU, które zapewniają na brzegu sieci przetwarzanie pakietowe, usługę QoS, zabezpieczenia warstw 3-7, szyfrowanie i inne funkcje. W związku z tym ruch sieciowy nie przechodzi przez chmurę. Chmura obsługuje funkcjonalności zarządzania danych. Taka architektura umożliwia poziomą rozbudowę sieci, przyczyniając się do zwiększenia wydajności przez zwykłe dodanie większej liczby punktów końcowych. Eliminuje to ryzyko powstawania efektu centralnych przewężeń albo wąskich gardeł. Równie ważnym aspektem jest brak możliwości pogorszenia funkcjonowania sieci z punktu widzenia użytkownika końcowego w przypadku przerwy połączenia z chmurą ze względu na lokalne przetwarzanie wszystkich pakietów.

Platforma Cisco Meraki została zaprojektowana w sposób umożliwiający dystrybucję mocy obliczeniowej i magazynów danych pomiędzy różne klastry serwerów znajdujących się w centrach danych izolowanych geograficznie. Awaria dowolnego serwera czy centrum danych nie ma wpływu na pracę klientów czy pozostałej części systemu. Poza tym architektura centrów Meraki to rozwiązanie sprawdzone pod względem niezawodności obsługi dziesiątek tysięcy punktów końcowych.